Log-in-Daten von Facebook und Dropbox ungeschützt

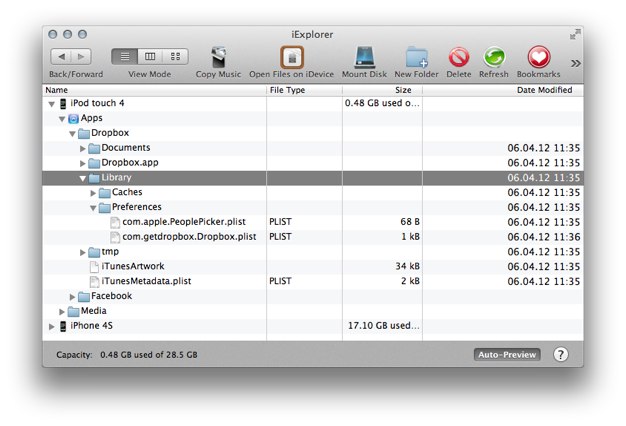

Schnappt man sich über den iExplorer die „com.facebook.Facebook.plist“ von einem iOS-Gerät und kopiert die Datei in eine ‚frische‘ Facebook-Installation auf einem anderen iPhone, iPad oder iPod touch, ist man ohne weitere (Passwort-)Abfrage eingeloggt. Ein Jailbreak ist dafür nicht notwendig.

Ich konnte den Fund von Gareth Wright sowohl mit der Facebook- wie auch Dropbox-Software nachvollziehen.