Jonathan Zdziarski: „Identifying Back Doors, Attack Points, and Surveillance Mechanisms in iOS Devices“

Jonathan Zdziarski, bis iOS 4 aktiv im Dev-Team an der Entwicklung von den damaligen Jailbreaks und Unlocks beteiligt, präsentierte auf der Hope X in New York City am gestrigen Freitag Forschungsergebnisse über iOS-Schwachstellen und deren potenzielle Angriffsmöglichkeiten (PDF-Link). „Identifying Back Doors, Attack Points, and Surveillance Mechanisms in iOS Devices“ basiert auf seinem gleichnamigen Essay von Januar 2014, das sich unter diesem Link komplett einsehen lässt.

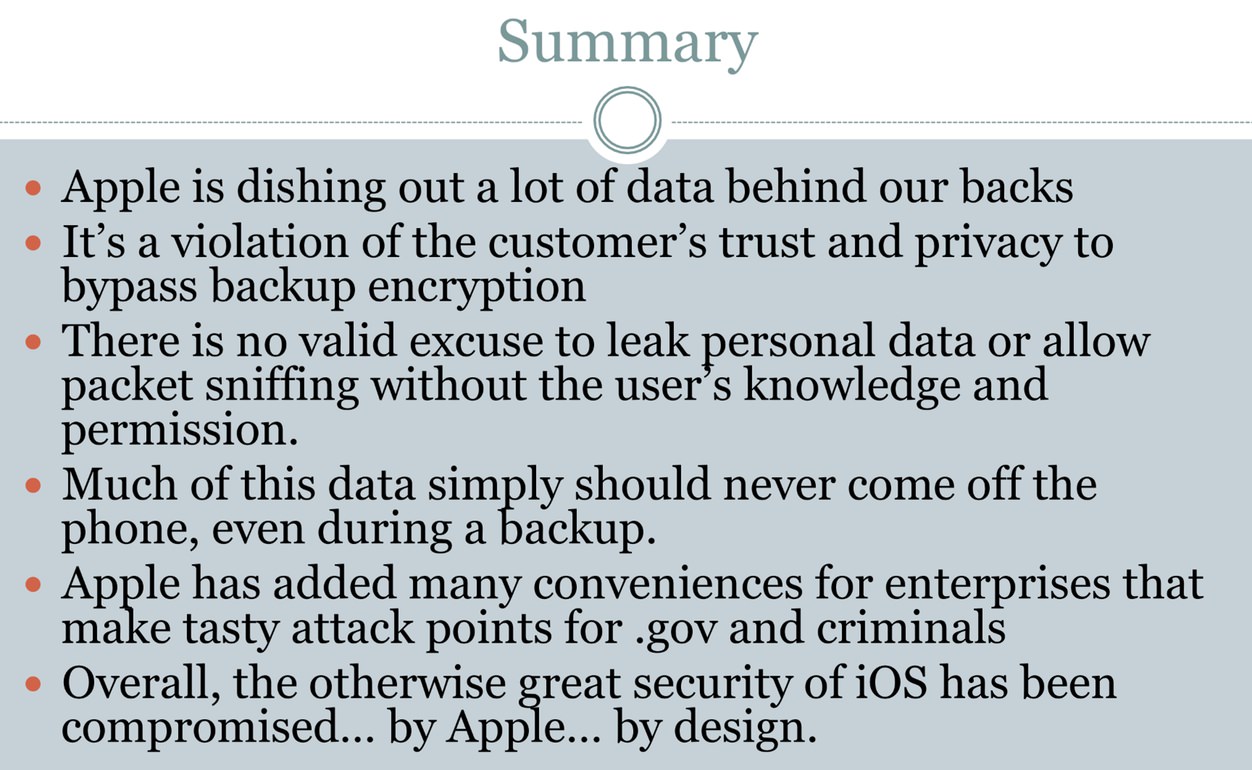

Einer der heiklen Abschnitte beschreibt einen offiziell dokumentierten ‚Packet Trace‘-Service (com.apple.pcapd), der sich jedoch nicht nur auf Geräte im Entwickler-Mode beschränkt:

Connecting to this service immediately starts a packet sniffer on the device, allowing the client to dump the network traffic and HTTP header data traveling into and out of the device. While a packet sniffer can, on rare occasion, be helpful to a developer writing network-based applications, this packet sniffer is installed by default on all devices and not only for devices that have been enabled for development. This means anyone with a pairing record can connect to a target device via USB or WiFi and listen in on the target’s network traffic. It remains a mystery why Apple decided that every single recent device needed to come with a packet sniffer. This service presents no visual indication to the user that the device is being accessed.

Zdziarski gibt an, in den letzten Jahren mehrfach Tim Cook und Steve Jobs über seine forensischen Untersuchungen informiert zu haben.

Überprüfen, einordnen oder gar bewerten kann ich die aktuell präsentierten Ergebnisse nicht. Zdziarski (und seine Retweeter) sind mit ihren Namen für mich jedoch Grund genug, um diese Informationen hier erstmal so weiterzugeben.