‚Masque attack‘: Doppelgänger-Apps maskieren sich mit Enterprise-Zertifikat

‚Masque attack‘ braucht keine Panik, aber Aufklärung – ähnlich wie WireLurker. Auch hier gelten die zwei Grundsätze: Installiere keine iOS-Apps außerhalb vom App Store und reiße das iPhone- und iPad-Sicherheitsnetz nicht durch einen Jailbreak ein.

Einfallstor ist erneut das Enterprise-Zertifikat, das sich über einen sogenannten ‚Bundle-Identifier‘ als eine bereits installierte Anwendung maskiert. Eine solche ID wird pro App grundsätzlich nur einmal vergeben. Über die erweiterten Berechtigungen von einem Enterprise Zertifikat und dem fehlenden Apple-Prüfprozess kann ein Angreifer jedoch diese bekannte Bezeichnung frei wählen und überspielt damit die schon installierte Software – ausgenommen sind die vorinstallierten Apple-Apps.

Once installed, if the developer of the original app hasn’t encrypted their locally stored data, the Masque Attack app could access that data. The fake app could also try and trick you into entering account information by, for example, showing you a fake login page that sends your credentials to a server owned by the attacker.

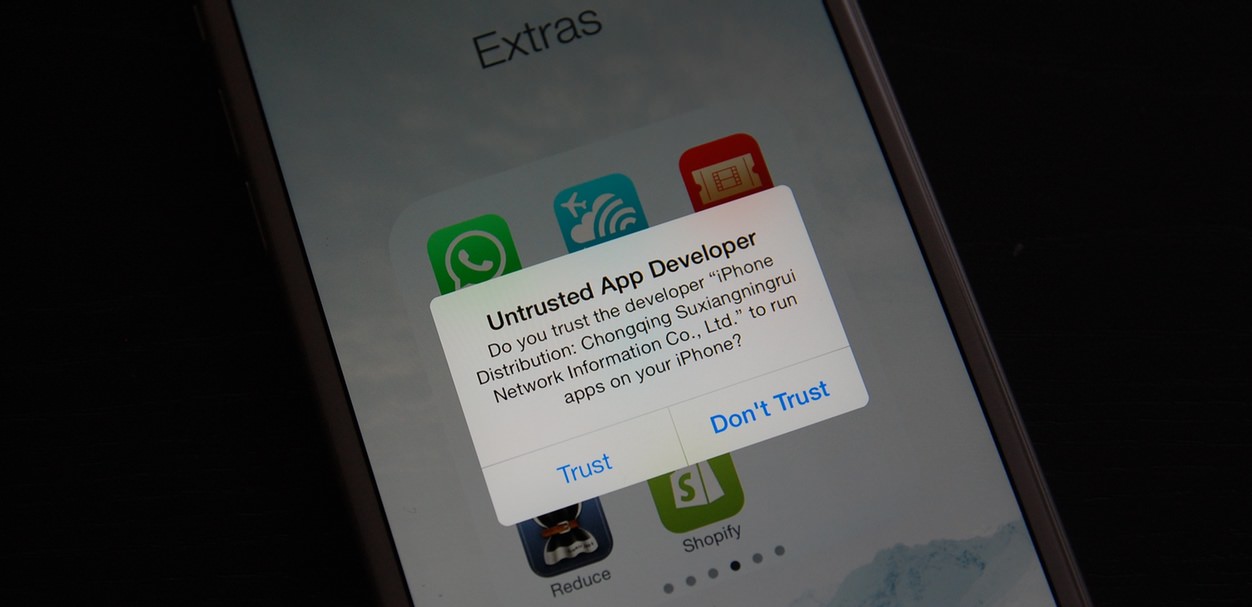

Namensgeber FireEye illustriert die Angriffsform in einem Video, überspringt dort allerdings den Pop-up-Dialog ob man dem Entwickler, der zuvor aktualisierten App, vertrauen möchte. Der Nutzer muss diesem Dialog explizit zustimmen, sonst öffnet sich die Anwendung nicht.

Abstandhalten von Betas aus unbekannter Quelle! Hier beispielsweise WhatsApp.

Die Schadsoftware behält unter idealen Umständen (für einen Angreifer) ihre Originaldaten sowie alle ihre iOS-Berechtigungen (Zugriff auf Fotos, den Standort, etc.) um dauerhaft die Schwachstelle offen zu halten. Deshalb war GBA4iOS nie eine gute Idee. Und deshalb konnte ich nie die Trauer nachvollziehen, das Apple die Lücke mit dem Datumstrick für zurückgezogene Zertifikate (erst kürzlich) schloss.

Generell wäre es mittlerweile wichtig, den Umgang mit Enterprise-Zertifikaten zu überdenken und eine Art ‚Enterprise-Mode‘ für entsprechende Geräte in Erwägung zu ziehen. Eine simple Standard-Einstellung, das nicht jedes Gerät automatisch Software außerhalb vom App Store installieren kann, ähnlich der OS-X-Funktion Gatekeeper, würde bereits einen großen Teil von Nutzern gegen diese Trick-Angriffe schützen.