Bootloader 5.8 Exploit gefunden

Good old ‚Hacking‘-Times.

Lange ist es her, als hier Artikel über Bootloader, Basebands und BBUpdater geschrieben wurden. Genauso lange hat sich auch George Hotz – aka GeoHot – vom Thema ‚iPhone-Unlocking‘ verabschiedet.

Zumindest öffentlich.

Nachdem der heute 20jährige Student im August 2007 den weltweit ersten Hardware-Unlock für das Apple Telefon in seinem Weblog demonstrierte, wird er als Entität immer noch gerne als Zugpferd vor das iPhone-‚Hacking-Thema‘ gespannt.

Insgesamt soll ein Team aus fünf Mitgliedern für den Unlock der ersten iPhone Classic-Generation mit Bootloader 3.9 zuständig gewesen sein. Als ab Produktionswoche 45 mit Firmware 1.1.2 ein neuer Bootloader auf den Classics ausgeliefert wurde, lagen weltweit einige hunderttausend importierte Geräte in der Ecke. Das iPhone war zu diesem Zeitpunkt ausschließlich in den USA verfügbar, erfreute sich jedoch einer blühenden Export- und Software-Unlock-Leidenschaft, da Apple und AT&T die Geräte ohne Vertragsbindung verkauften.

Bis Februar 2008 dauerte es, bis der Bootloader 4.6 fällig war.

Darauf erfolgreich herumgekaut hatte abermals GeoHot, welcher nach der ewigen Wartezeit den Turbo- und Stealth-Simkarten durch einen Software-Exploit das Wasser ihres Marktes abschöpfte. Dann kam der Italiener Zibrie und läutete nach der Antike, die mittelalterliche ZiPhone-Epoche ein. Diese währte jedoch nur zirka ein halbes Jahr und bediente ausschließlich Geräte bis Firmware 1.1.4.

Das iPhone Dev-Team übernahm fast zeitgleich mit der 2.0-Firmware und der 3G-Veröffentlichung das Ruder. Dessen veröffentlichter yellowsn0w-Unlock Ende 2008 für alle 3G-Geräte bis Firmware 2.2 basiert ebenfalls auf einem Exploit, der von George Hotz stammt.

Und damit sind wir in der Gegenwart angekommen. Mehr oder weniger.

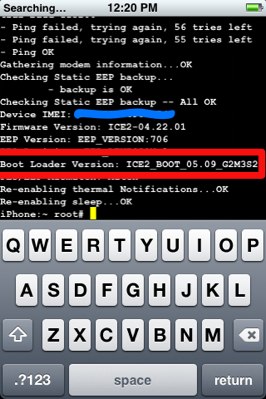

GeoHot scheint sich weiterhin mit dem iPhone zu beschäftigen, da er in Version 5.8 des 3G-Bootloaders eine verwundbare Stelle aufspürte. Während es für das iPhone Classic mit 3.9 und 4.6 zwei Bootloader-Versionen gab, habe ich für das 3G ein bisschen die Übersicht verloren.

Bekannt ist jedoch, das der iPhone 3G-Bootloader mit RSA-Signatur in den Geschmacksrichtungen 5.8, 5.9 und 6.2 verfügbar ist. Die verwundbare Stelle für 3Gs mit Bootloader 5.8 scheint jedoch wenig Praxisrelevanz zu besitzen, da die Schwachstelle in Version 5.9 bereits ausgehoben wurde und nicht viele Geräte mit der vorherigen Revision im Umlauf sind.

Da Apple bislang jedoch nie den Bootloader aktualisiert, könnte eine Schwachstelle in Zukunft den Downgrade möglich, und die ‚Chain of Trust‘ brechen. Theoretisch. Damit stände das 3G genauso nackt in der Öffentlichkeit, wie derzeit das iPhone Classic mit seinem dauerhaften Unlock.

via George Hotz

An dieser Stelle ist vielleicht eine kurze Übersichtstafel angebracht, die alle verfügbaren Firmware-Versionen, dessen Projektnamen und die dazugehörige Baseband bereithält.

Version | Build | Baseband

iPhone Classic

- 1.0 | Heavenly 1A543a | 03.12.06_G

- 1.0.1 | Heavenly 1C25 | 03.12.06_G

- 1.0.2 | Heavenly 1C27 |

- 1.0.2 | Heavenly 1C28 | 03.14.08_G

- 1.1.0 | Snowbird 3A101a |

- 1.1.1 | Snowbird 3A109a | 04.01.13_G

- 1.1.2 | Oktoberfest 3B48a | 04.02.13_G

- 1.1.2 | Oktoberfest 3B48b | 04.02.13_G

- 1.1.3 | Little Bear 4A93 | 04.03.13_G

- 1.1.4 | Little Bear 4A102 | 04.04.05_G

- 2.0 | Big Bear 5A345 |

- 2.0 | Big Bear 5A347 | 04.05.04_G

- 2.0.1 | Big Bear 5B108 | 04.05.04_G

- 2.0.2 | Big Bear 5C1 | 04.05.04_G

- 2.1 | Sugar Bowl 5F136 | 04.05.04_G

- 2.2 | Timberline 5G77 | 04.05.04_G

- 2.2.1 | SUTimberline 5H11 | 04.05.04_G

iPhone 3G

- 2.0 | Big Bear 5A345 |

- 2.0 | Big Bear 5A347 | 01.45.00

- 2.0.1 | Big Bear 5B108 | 01.48.02

- 2.0.2 | Big Bear 5C1 | 02.08.01

- 2.1 | Sugar Bowl 5F136 | 02.11.07

- 2.2 | Timberline 5G77 | 02.28.00

- 2.2.1 | SUTimberline 5H11 | 02.30.03

via trejan.com